روز جمعه بیش از ۷۰ هزار کامپیوتر در سراسر جهان به یک باج افزار آلوده شدند. سازمان ملی بهداشت انگلیس و چندین بیمارستان در همین کشور، یک شرکت مخابراتی در اسپانیا، دفاتر فدکس در انگلیس، چند بانک در سراسر دنیا و حتی بر اساس گزارشات، وزارت کشور روسیه در میان سیستم های قربانی بوده اند.

هکرها از حفره «EternalBlue» که در ویندوز وجود داشته استفاده کرده اند (حفره ای که گفته می شود سازمان NSA پیشتر از آن برای دور زدن امنیت ویندوز بهره گرفته)؛ حفره ای که مایکروسافت دو ماه پیش آن را در یکی از به روز رسانی های ویندوز رفع کرده اما طبق معمول، همه به سرعت آپدیت نمی کنند و کامپیوترهایی که قربانی باج افزار شده اند از نسخه های قدیمی تر ویندوز استفاده کرده اند. (جدا از ۸.۴۵ درصد کاربران ویندوز که هنوز از اکس پی استفاده می کنند و مایکروسافت دیگر از آنها پشتیبانی نمی کند.)

ماجرا به شکل خلاصه از این قرار بوده: هکرهای گمنام که هنوز هویت شان مشخص نیست، ویروسی طراحی کرده و با آن سرورهای مجهز به نرم افزار مایکروسافت که پروتکل اشتراک فایل «Server Message Block» را اجرا می کرده را هدف قرار داده اند. تنها سرورهایی که به پچ ارائه شده در چهاردهم مارس یعنی «MS17-010» آپدیت نبودند، به باج افزار آلوده می شوند.

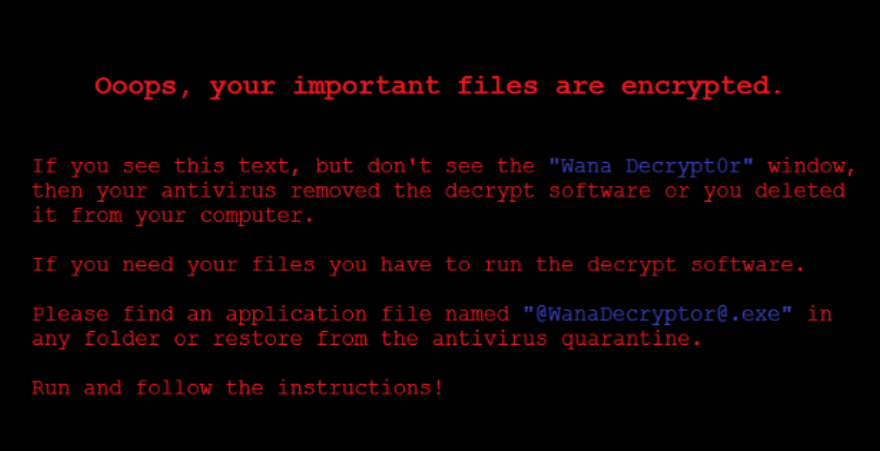

باجافزار واناکرای (WannaCry) که به نامهای WannaCrypt یا WanaCrypt0r 2.0 نیز شناخته میشود، ابزاری برای اجرای حملات باجافزاری است. در ماه می سال ۲۰۱۷ میلادی، حمله سایبری عظیمی با استفاده از این باجافزار کلید خورد که بالغ بر ۲۳۰ هزار رایانه را در ۹۹ کشور آلوده ساخت و به ۲۸ زبان از قربانیان باج طلب میکند. حمله مذکور آن گونه که یوروپول توصیف کرده است، بیسابقه بوده است.

این حمله سایبری، شرکت تلفونیکا و چند شرکت دیگر اسپانیا را مانند سازمان خدمات بهداشت ملی بریتانیا، فدکس و دویچه بان تحت تأثیر قرار داد. اهداف دیگر نیز در حدود ۹۹ کشور همزمان گزارش شدهاند. بالغ بر یک هزار رایانه در وزارت کشور، وزارت بحران و شرکت مخابراتی مگافون روسیه نیز گزارشی مبنی بر آلودگی دادهاند.

باجافزار واناکرای مطمئناً از اکسپلویت EternalBlue استفاده کرده است که توسط آژانس امنیت ملی ایالات متحده آمریکا برای حمله رایانههای دارای سیستمعامل مایکروسافت ویندوز نوشته شد. هرچند وصله نرمافزاری برای حذف اساسی آسیبپذیری در ۱۴ مارس ۲۰۱۷ منتشر شده بود اما تأخیر در اعمال بروزرسانیهای امنیتی، برخی کاربران و سازمانها را آسیبپذیر باقی گذاشت.

پس زمینه این باجافزار

مدعی آلودهکننده این باجافزار یعنی EternalBlue توسط گروه هکری The Shadow Brokers در میان ابزارهای دیگر لو رفته از اکوئیشن گروپ در ۱۴ آوریل ۲۰۱۷ منتشر شد که مشخص بود جزئی از آژانس امنیت ملی ایالات متحده آمریکا باشد.

EternalBlue از آسیبپذیری MS17-010 در پیادهسازی بلوک پیام سرور سوء استفاده میکند. مایکروسافت توصیهای بحرانی به همراه یک وصله امنیتی برای رفع آسیبپذیری در ۱۴ مارس ۲۰۱۷ منتشر کرد. این وصله فقط ویندوز ویستا وسیستمعاملهای پس از آن، به جز ویندوز اکسپی را تعمیر نمود.

در تاریخ ۱۲ می ۲۰۱۷، باجافزار WannaCry آلودهسازی رایانههای سراسر جهان را آغاز کرد. این باجافزار پس از دستیابی به رایانهها، درایو دیسک سخت این رایانهها را رمزگذاری میکند و سپس برای سوء استفاده از آسیبپذیری SMB برای انتشار به صورت تصادفی در رایانههای متصل به اینترنت و همچنین بین رایانههای روی شبکه محلی تلاش میکند.

این آسیبپذیری ویندوز از نوع آسیبپذیری Zero-Day نیست اما مایکروسافت برای هر آسیبپذیری یک وصله امنیتی در ۱۴ مارس ۲۰۱۷ در دسترس قرار داده است.

این وصله برای پروتکل بلوک پیام سرور SMB مورد استفاده ویندوز بود. مایکروسافت همچنین توصیه میکند که کاربران استفاده از پروتکل قدیمی SMB1 را متوقف کرده و به جای آن از SMB3 که جدیدتر و امنتر است استفاده کنند. سازمانهایی که این وصله امنیتی را ندارند به این دلیل آلوده شدند، هرچند تابحال مدرکی دربارهٔ حمله خاص برنامه نویسان این باجافزار به این سازمانها وجود نداشته است. هر سازمانی که همچنان از ویندوز اکسپی که به پایان عمر رسیده است استفاده میکند در معرض خطر بسیار زیادی است.

در پی این حمله سایبری، مایکروسافت یک وصله امنیتی برای ویندوز اکسپی منتشر کرده است.

تأثیر

اقدامات تهاجمی این باجافزار طبق یوروپول بیسابقه بوده است. این حمله بسیاری از بیمارستانهای خدمات بهداشتی ملی بریتانیا را تحت تأثیر قرار داده است. در تاریخ ۱۲ می سال جاری، برخی خدمات این سازمان از موارد اورژانسی غیر بحرانی دور شدند و چند آمبولانس به جای اشتباهی ارسال شدند. در سال ۲۰۱۶، هزاران رایانه در ۴۲ سرویس موقعیت یاب خدمات بهداشتی ملی بریتانیا را به طور جداگانه در انگلستان گزارش دادهاند که همچنان از ویندوز اکسپی استفاده میکنند. شرکت خودروسازی نیسان موتورز در تاین و ور، یکی از کارخانههای بزرگ خودروسازی، تولید خود را پس از آلوده شدن توسط این باجافزار متوقف کرد. شرکت خودروسازی رنو نیز تولیدات خود را در چند کارخانه خود در تلاش برای متوقفسازی این باجافزار متوقف نمود.

فهرستی از شرکتها و موسسات آلوده شده به این باجافزار

- خدمات بهداشتی ملی بریتانیا

- فدکس

- تلفونیکا

- دانشگاه میلانو-بیکوکا در ایتالیا

- کتابخانه در عمان

- ایستگاه راهآهن در شهر فرانکفورت آلمان

- دویچه بان

- خودروسازی رنو

- بانکو بیلبائو ویسکایا آرخنتاریا

- خودروسازی نیسان

پاسخ به این حمله

چند ساعت پس از انتشار اولیه این باجافزار در ۱۲ می ۲۰۱۷، یک «کلید قطع اضطراری» تصریح شده در داخل بدافزار کشف شد. این کلید امکان داد که با ثبت یک دامنه اینترنتی گسترش اولیه آلودگی متوقف شود. به هرحال، این کلید قطع اضطراری به یک کدنویسی اشتباه در مجموعه مجرمان تظاهر مینمود و انتظار میرفت گونهها بدون این کلید قطع اضطراری ساخته شوند.

در تاریخ ۱۳ می ۲۰۱۷، گزارش داده شد که مایکروسافت اقدامی غیرعادی مانند ارایه یک بروزرسانی امنیتی برای ویندوز اکسپی و ویندوز سرور ۲۰۰۳ در میانه این نسخهها که چرخه پشتیبانی خود را به اتمام رساندهاند و همچنین در بین یک وصله امنیتی برای ویندوز ۸ انجام داده است.

واکنشها

- پس از آگاهی از تأثیر این حمله سایبری بر خدمات بهداشتی ملی بریتانیا، ادوارد اسنودن گفت اگر آژانس امنیت ملی ایالات متحده آمریکا نقص مورد استفاده برای حمله به بیمارستانها را به عنوان قانون افشای مسئولانه در زمان یافتن آن و نه در هنگام از دست دادن آن در اختیار داشت، این حمله باجافزاری امکان داشت رخ ندهد.

- ترزا می، نخستوزیر بریتانیا دربارهٔ این باجافزار گفت این باجافزار فقط خدمات بهداشتی ملی بریتانیا را هدف نگرفته است. این یک حمله بینالمللی است. تعدادی کشور و سازمان آلوده شدهاند.

- مایکروسافت وصلههای امنیتی را برای ورژنهای جدید ویندوز از جمله ویندوز اکسپی، ویندوز ۸ و ویندوز سرور ۲۰۰۳ که پشتیان نمیشوند، ایجاد کرده است.

باج افزار WannaCry به بیش از ۱۵۰ کشور جهان راه یافته است.

همان طور که اطلاع یافتید باج افزاری به نام «واناکرای» (WannaCry) طی دو-سه روز گذشته حملات گسترده ای را به سیستم های کامپیوتری متصل به اینترنت آغاز کرده و تا به امروز بالغ بر ۱۰ هزار سازمان و ۲۰۰ هزار فرد مختلف را در بیش از ۱۵۰ کشور جهان هدف قرار داده. اگرچه راهکارهایی موقتی برای کند کردن سرعت انتشار این باج افزار پیشنهاد شده، اما امروز خبر از نسخه های جدید آن به گوش می رسد. کارشناسان می گویند به زودی موج جدیدی از حملات این باج افزار شروع می شود.

«باب وینرایت» رئیس یوروپل امروز با اشاره به «گستردگی باورنکردنی» حملات، اعلام کرد که با شروع هفته از روز دوشنبه شاهد فعالیت بیشتر باج افزار خواهیم بود. مایکروسافت در اقدامی غیر معمول بسته امنیتی ویژه ای را برای ویندوز اکس پی منتشر ساخت، اما کاربران باید به صورت دستی اقدام به نصب آن و به روز رسانی سیستم خود نمایند.

حمله واناکرای از عصر جمعه آغاز شد و سیستم خدمات بهداشتی ملی انگلستان را به زانو درآورد، چندین کارخانه شرکت رنو در فرانسه را تعطیل ساخت و بسیاری مراکز دیگر را با مشکل مواجه ساخت. متخصص امنیتی ۲۲ ساله با نام مستعار MalwareTech توانست با ثبت یک نام دامنه و ایجاد sinkhole سرعت حملات را تا حد زیادی کاهش دهد، اما او معتقد است به زودی موج بعدی حملات آغاز خواهد شد.

از زمان انتشار نسخه اصلی، متخصصین دو نسخه جدید از این باج افزار را نیز یافته اند که یکی از آنها به روش ثبت دامنه متوقف شده اما راهکاری برای دیگری وجود ندارد. گفتنیست این بدافزار از یک رخنه امنیتی به نام EternalBlue در ویندوز اکس پی سوء استفاده کرده و زمانی که کامپیوتر را آلوده ساخت، اقدام به رمزگذاری روی فایل های آن می نماید، و سپس راه خود را به دستگاه های دیگر باز می کند.

تبهکاران از هر قربانی ۳۰۰ دلار باج می گیرند تا از طریق اپلیکیشن مخصوص، قابلیت رمزگشایی و دسترسی دوباره به فایل ها را در اختیار آنها قرار دهند و همان طور که حدس می زنید، پرداخت ها از طریق بیت کوین انجام می گیرد. البته کارشناسان امنیتی معتقدند تاکنون فقط حدود ۲۰ هزار دلار نصیب هکرها شده است. یوروپل با همکاری اف بی آی و دیگر نهادهای امنیتی شدیداً به دنبال عوامل این حمله مخرب هستند تا از بروز موارد مشابه نیز جلوگیری نمایند.

چگونگی حفاظت از سیستم ها در مقابل باج افزار جدید wanna cry

سرویس SMBv1 خود را به روش زیر غیرفعال کنید :

برای ویندوز سرور ۲۰۰۸ و ۲۰۱۲ – ویندوز دسکتاپ ویستا و هشت :

– به محیط ریموت دسکتاپ سرور خود با کاربر Administrator وارد شوید

– گزینه Power Shell را از جستجوی ویندوز پیدا کرده و بر روی آن کلیک راست کنید سپس گزینه Run as Administrator را بزنید

– در Power Shelll دو کامند زیر را اجرا بفرمایید

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 -Type DWORD -Value 0 -Force

برای ویندوزهای سرور ۲۰۱۲r2 و بالاتر :

– به محیط ریموت دسکتاپ سرور خود با کاربر Administrator وارد شوید

– به Server Manager رفته و بر روی منوی Manage کلیک کرده و گزینه Remove Roles and Features را باز کنید

– ازپنجره باز شده SMB1.0/CIFS File Sharing Support تیک checkbox این سرویس را برداشته و OKK را بزنید تا پنجره بسته شود

– سرور را ریستارت کنید

برای ویندوز دسکتاپ ۸.۱ و بالاتر :

– Control Panel ویندوز را باز کنید بر روی Programs کلیک کرده و گزینه Turn Windows Features on or offf را کلیک کنید

– ازپنجره باز شده SMB1.0/CIFS File Sharing Support تیک checkbox این سرویس را برداشته و OKK را بزنید تا پنجره بسته شود

– ویندوز را ریستارت کنید

شدیدا توصیه می شود بعد از غیرفعال سازی سرویس SMB ویندوز را به آخرین نسخه به روز رسانی کرده و مجددا راه اندازی کنید.

لطفا هر چه سریعتر نسبت به اعمال آپدیت و تعغیرات گفته شده اقدام نماید.